Obsługa informatyczna firm

Wybierając rozwiązanie IT dla swojej firmy, należy zwrócić uwagę na wszystkie aspekty usługi, a nie tylko na jedną jej część. Na przykład kompleksowe IT różni się od doradztwa informatycznego, które koncentruje się na rozwiązaniu pojedynczego problemu. Uwzględnia on wszystkie aspekty potrzeb firmy, od zarządzania bezpieczeństwem danych, przez szkolenie zespołów biznesowych, po rozpoznawanie prób phishingu. Kompleksowe IT obejmuje również solidny protokół bezpieczeństwa i plan tworzenia kopii zapasowych.

Zarządzanie bezpieczeństwem danych

Zarządzanie bezpieczeństwem danych to ciągły, złożony proces. Obejmuje on kilka etapów, w tym tworzenie strategii bezpieczeństwa, wybór rozwiązania zabezpieczającego i alokację zasobów. Pierwszym krokiem jest identyfikacja najbardziej wrażliwych danych w organizacji. Na przykład, nieefektywne byłoby inwestowanie tych samych zasobów w ochronę 50-letnich danych, co w ochronę nowo zarejestrowanych dokumentów IP. Podobnie, te same zasoby zostałyby zmarnowane, gdyby wszystkie dane podlegały blokadom Covid.

Zarządzanie bezpieczeństwem danych jest niezbędne dla organizacji w każdej branży. Chroni ono prywatność danych użytkowników i klientów oraz pomaga organizacjom zachować ich reputację. Ponadto bezpieczeństwo danych jest obowiązkiem prawnym, a większość organizacji podlega przepisom i regulacjom specyficznym dla danej branży. Na przykład przepisy GDPR dotyczą obywateli UE, natomiast ustawa CCPA dotyczy firm z siedzibą w Kalifornii. Istnieją również specjalne prawa dotyczące prywatności i bezpieczeństwa dla organizacji opieki zdrowotnej. Te prawa wymagają zaangażowania ekspertów od prawa prywatności i bezpieczeństwa.

Zarządzanie bezpieczeństwem danych wymaga silnej polityki bezpieczeństwa informacji. Celem jest ochrona własności intelektualnej firmy, informacji o klientach i innych ważnych danych. Jest to wymóg prawny, a także może chronić reputację organizacji. W końcu hałasu naruszenie danych lub hak może kosztować Cię zaufanie klientów i biznes. Bezpieczeństwo danych wymaga również silnej polityki i procesów szyfrowania. Na szczęście istnieje wiele opcji zabezpieczeń, które pozwalają sprostać temu wyzwaniu.

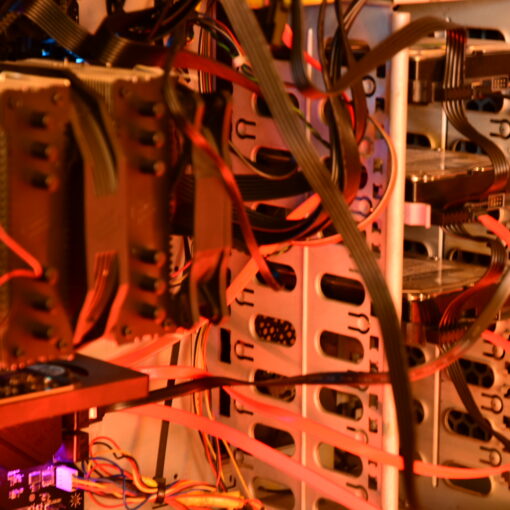

Monitorowanie ruchu sieciowego

Monitorowanie ruchu sieciowego w ramach kompleksowych usług informatycznych (IT) może być skutecznym sposobem na identyfikację wąskich gardeł sieci i zapewnienie wglądu w jej wydajność. Może również pomóc w optymalizacji środowiska sieciowego. Ten rodzaj usług gromadzi dane o pakietach i przepływach oraz przeprowadza ich szczegółową analizę. Wyniki mogą być wykorzystane do rozwiązywania problemów i analizowania problemów z aplikacjami.

Pierwszym krokiem w efektywnym monitorowaniu ruchu sieciowego jest identyfikacja źródeł danych. Aby to osiągnąć, trzeba będzie zebrać dane z różnych sieci i skonsolidować je w jeden widok. Aby to zrobić, będziesz potrzebował profesjonalnych narzędzi do monitorowania ruchu sieciowego. Po zidentyfikowaniu źródeł można skupić się na tym, jak one ze sobą współdziałają. Na przykład, czy priorytetowo traktują dane w czasie rzeczywistym czy dane hissztachetyczne? Ponadto, czy pobierają opłaty za ilość zebranych danych?

Monitorowanie sieci jest również kluczowe dla firm zarządzających obciążeniami lokalnymi. Pomaga zapewnić dostępność pasma, przestrzeni dyskowej i funkcjonalności aplikacji. Pomaga również monitorować interfejsy sieciowe, które mogą obejmować interfejsy od Gigabit Ethernet do Fiber Channel. Gdy te komponenty zawiodą, może to prowadzić do słabych doświadczeń użytkowników. Monitorując sieć, można zidentyfikować wszelkie problemy sieciowe i podejmować świadome decyzje.

Oprogramowanie do monitorowania sieci automatyzuje kluczowe aspekty monitorowania sieci. Może ono zmniejszyć ogólne obciążenie personelu IT poprzez automatyzację analizy sieci i raportowania. Dzięki temu pracownicy IT mogą skupić się na krytycznych projektach, zamiast wykonywać rutynowe zadania. Ponadto, technologia może pomóc w zarządzaniu kosztami ruchu związanego z siecią.

Monitorowanie sieci może również dostarczać wczesnych wskaźników cyberataków. Na przykład, może ujawnić nietypowe zachowanie nieznanych urządzeń lub nietypowe użycie aplikacji, co pozwala administratorom podjąć działania w celu zminimalizowania szkód. Dodatkowo, zapewnia administratorom kompleksowy wgląd w metryki wydajności. Wykorzystują oni te informacje do przewidywania i planowania przyszłych potrzeb w zakresie infrastruktury IT.

Systemy monitorowania sieci dostarczają raporty dotyczące wydajności sieci, które mogą pomóc administratorom IT w określeniu, kiedy należy uaktualnić lub wdrożyć nową infrastrukturę IT. Pomaga to organizacjom zrozumieć, co jest „normalne” i zidentyfikować nietypowe zachowania, które mogą wskazywać na naruszenie bezpieczeństwa. Usprawniają również raportowanie do grup rządowych i branżowych.

Rozwój oprogramowania

Obsługa informatyczna firm w zakresie tworzenia oprogramowania obejmuje projektowanie i tworzenie aplikacji dla przedsiębiorstw. Usługa ta umożliwia organizacjom osiągnięcie celów biznesowych za pomocą oprogramowania zaprojektowanego w celu zaspokojenia ich specyficznych potrzeb. Rozwój aplikacji dla przedsiębiorstw obejmuje kilka zadań, takich jak ocena, planowanie i wdrażanie nowych technologii. Ponadto, może obejmować tworzenie schematów przepływu systemów zintegrowanych i kompleksowej dokumentacji technicznej. Ponadto usługa oferuje konsultacje i pomoc w zakresie wsparcia technicznego. Wreszcie pomaga przedsiębiorstwom tworzyć procedury wsparcia i monitorować problemy użytkowników.

ODIS zapewnia kompletny zakres obsługi informatycznej firm, aby pomóc organizacjom w tworzeniu oprogramowania, które spełni ich potrzeby biznesowe. Obejmuje to identyfikację zautomatyzowanych rozwiązań, analizę istniejących aplikacji komputerowych, przygotowanie rekomendacji, rozwój oprogramowania, testowanie systemów oraz wdrażanie standardów bezpieczeństwa. Zarządza również cyklem życia rozwoju oprogramowania i zapewnia zgodność z obowiązującymi przepisami i regulacjami.

Obsługa informatyczna firm w zakresie rozwoju oprogramowania obejmuje również rozwój oprogramowania dla agencji rządowych. Ponadto obejmują one szkolenia dla zespołów projektowych, programistów, autorów dokumentów i urzędników zajmujących się zamówieniami. Usługi te mogą również obejmować tworzenie planu ciągłości działania opartego na ICT. Szkolenia i certyfikaty związane z IT są dostarczane za pośrednictwem pisemnych wskazówek i zajęć osobistych.

Usługa IT dla firm w zakresie usługi rozwoju oprogramowania ma na celu pomoc organizacjom w budowaniu systemów o znaczeniu krytycznym dla agencji rządowych. Może to obejmować wdrażanie nowych systemów, koordynację wymiany danych i przeprowadzanie przeglądów powdrożeniowych z różnymi partnerami systemowymi. Ponadto, wdraża nowoczesne metodologie testowania inżynierii oprogramowania. Nowo powstałe systemy są poddawane testom jednostkowym, aby zapewnić, że spełniają kryteria wydajności i wymagania zdefiniowane przez użytkownika.

Usługi ESEF obejmują również rozwój i utrzymanie systemów zarządzania bazami danych. Oprócz zapewnienia wsparcia technicznego, ESEF koordynuje również inicjatywy technologiczne w skali całego przedsiębiorstwa. Koordynuje również projekty i zapewnia ich zgodność z architekturą danych przedsiębiorstwa. Ponadto wspierają rozwój aplikacji oraz zapewniają nadzór i usługi automatyzacji.

Dane adresowe:

AKTE Obsługa informatyczna firm – Outsourcing IT – Kontakt

ul. Morasko 17, 61-680 Poznań

Telefon: 784 380 784

Telefon: 784 898 784

opłata za połączenie wg taryfy operatora

e-mail: [email protected]